SAML SSO構成

Notionは、ビジネスプランとエンタープライズプランのお客様に、単一の認証ソースを介してアプリにアクセスするためのシングルサインオン(SSO)機能を提供しています。これにより、IT管理者はチームのアクセスを適切に管理でき、情報をより安全に保つことができます 🔐

よくあるご質問(FAQ)に移動Notionのシングルサインオン(SSO)サービスは、SAML(Security Assertion Markup Language)2.0を基に構築されています。SAML 2.0はIDマネージャーがNotionのようなサービスプロバイダーに認証情報を安全に伝達できるようにし、IDプロバイダー(IdP)とワークスペースを接続して、より簡単かつ安全にログインできるようにする標準規格です。

SSOサービスを使用すると、ユーザーは1組の認証情報(たとえば、名前またはメールアドレスとパスワード)を使用して複数のアプリーケーションにアクセスできます。アクセス権を持つすべてのアプリケーションに対するエンドユーザーの認証が一度で完了するので、同じセッション中はアプリケーションを切り替えてもさらなる認証を求められることがありません。

備考: SAML SSOは、Notionのビジネスプランまたはエンタープライズプランのワークスペースのみでご利用いただけます。詳細については、営業にお問い合わせください →

SSOのメリット

ワークスペースオーナーは複数のシステムのユーザー管理を効率的に行えます。

エンドユーザーは複数のパスワードを管理して覚えておく必要がなくなります。単一のアクセスポイントでサインインし、複数のアプリケーション間をシームレスに切り替えられるようになるため、エンドユーザーにおける煩雑な操作が不要になります。

注意: SSO経由でワークスペースにアクセスできるのはメンバーのみです。ゲストはSSO経由ではアクセスできません。

NotionでのSSOの前提条件

ビジネスプランまたはエンタープライズプランのワークスペースであること。

IDプロバイダー(IdP)がSAML 2.0標準規格をサポートしていること。

ワークスペースオーナーのみが、NotionワークスペースのSAML SSOを設定可能

ワークスペースオーナーにより、少なくとも1つのドメインが検証済みであること

単一のワークスペースに対するSAML SSOの有効化

設定メニューを開き、設定タブを選択します。

許可されたメールドメインのセクションで、すべてのメールドメインを削除します。

その後認証とプロビジョンタブを選択します。

1つ以上のドメインを検証します。ドメイン検証の手順については、こちらをご覧ください →

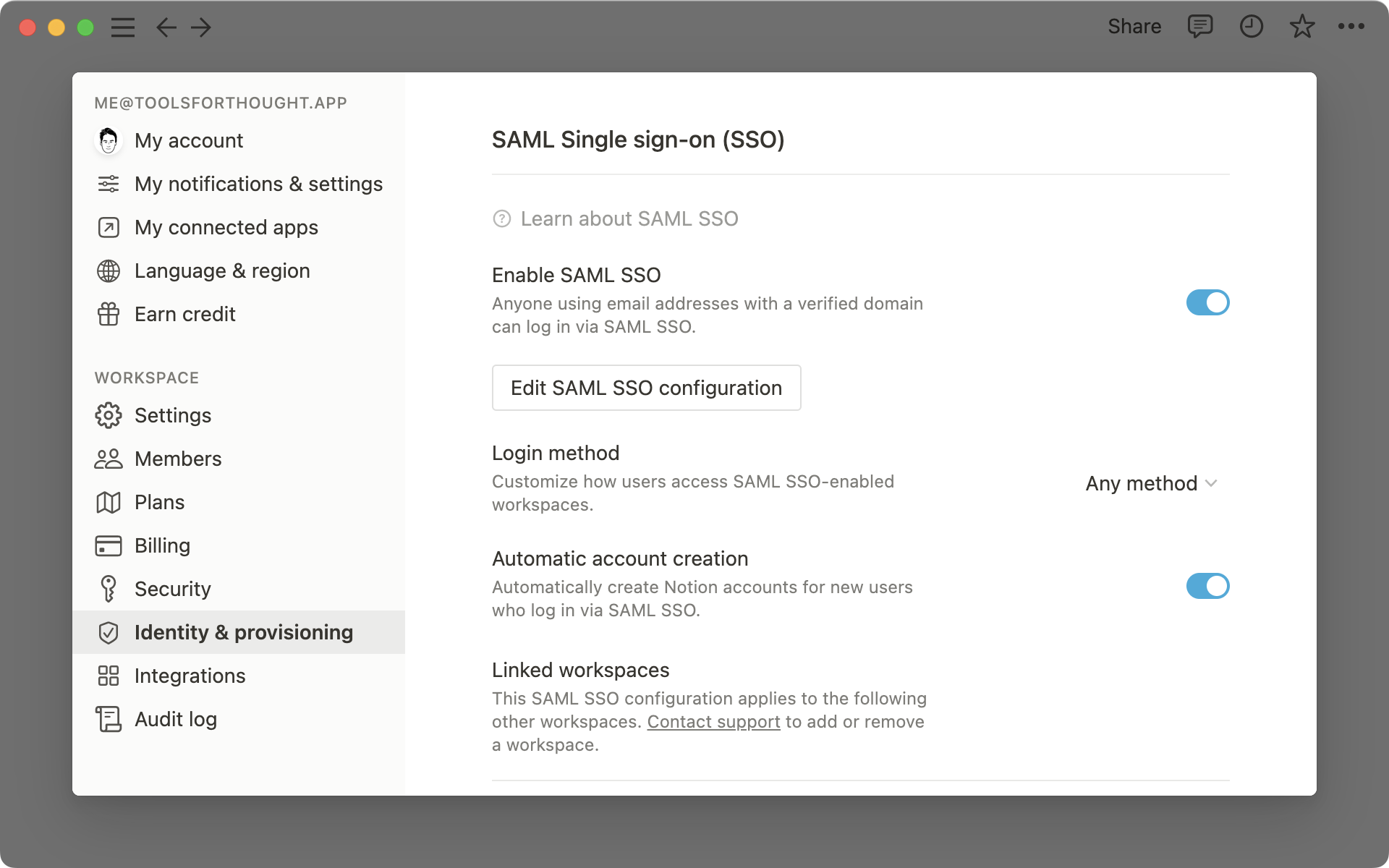

SAML SSOを有効にするをオンに切り替えると、SAML SSO設定ウインドウが自動的に表示され、設定を完了するよう促されます。

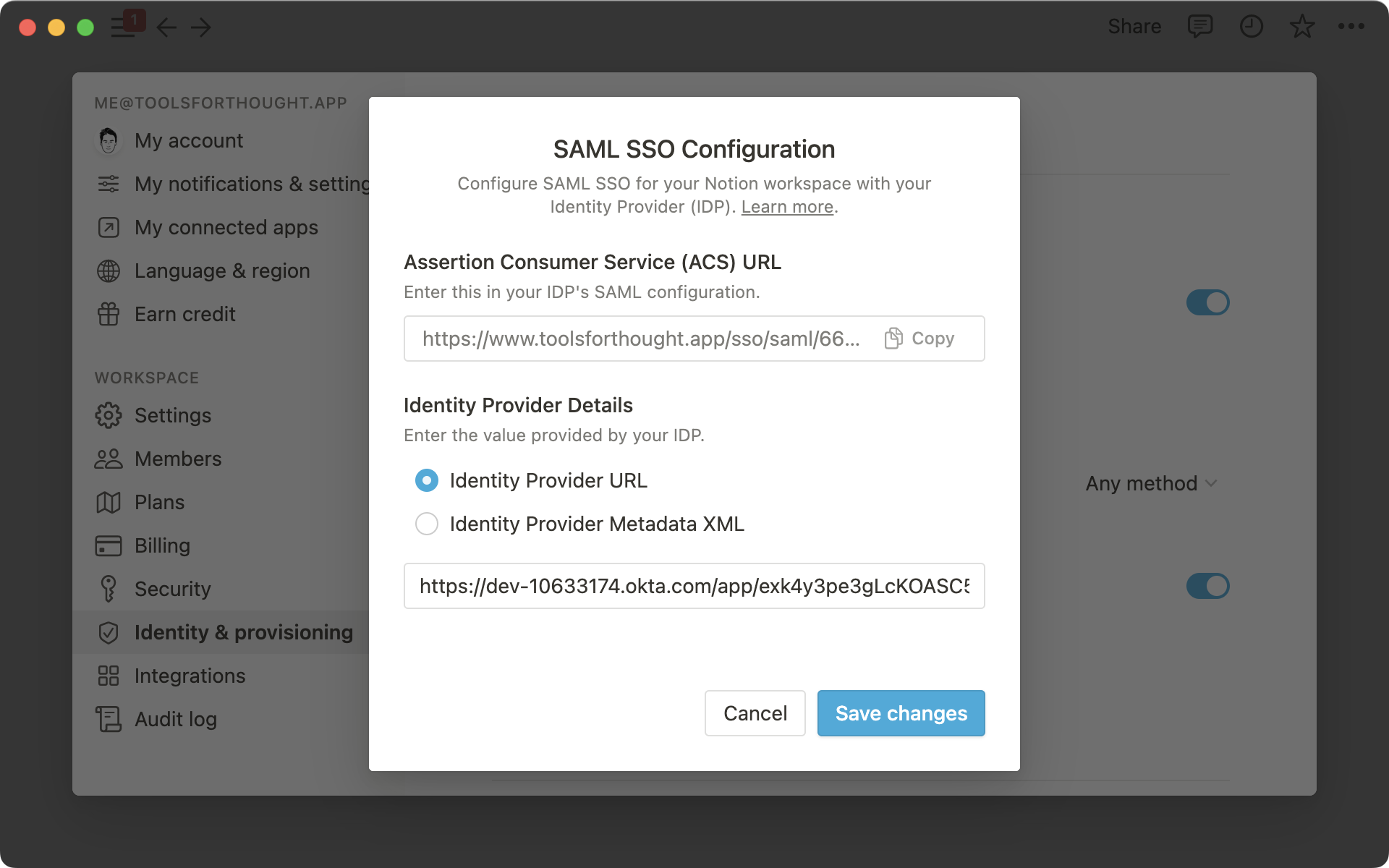

SAML SSOの設定モーダルは、次の2つのパートに分かれています。

アサーション・コンシューマー・サービス(ACS)URLは、IDプロバイダー(IdP)のポータルで入力します。

IDプロバイダーの詳細には、IDP URLまたはIDPメタデータXMLのいずれかをNotionに提供するために入力する必要があるフィールドです。

この情報の入力先と入手先については、以下の各IdPのガイドをご覧ください。

備考: NotionのSAML SSOはゲストには対応していません。

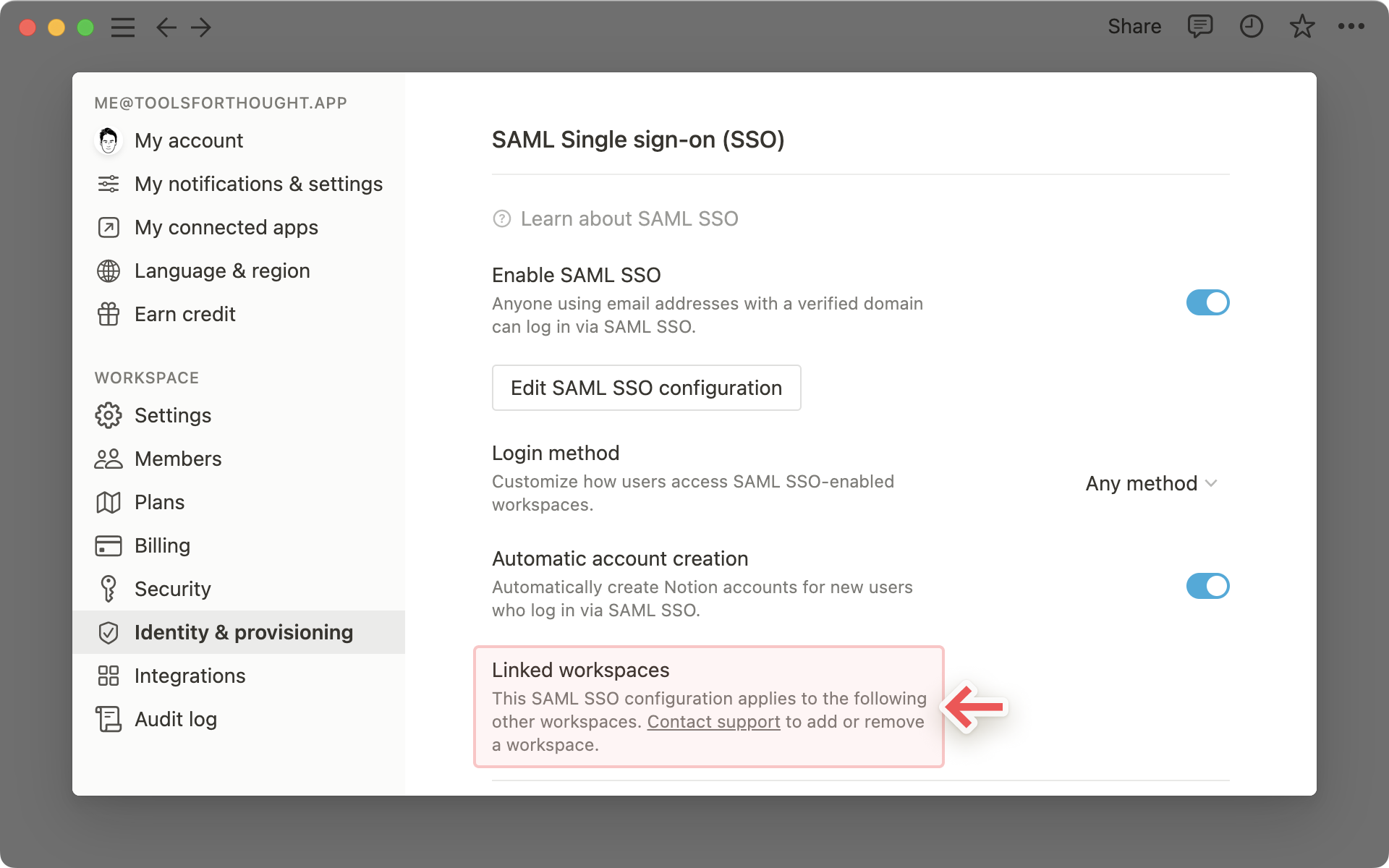

ドメインを検証し、SAML SSOを有効にしたワークスペースのリンクされたワークスペースセクションに、SAML SSO設定に関連付けられているすべてのワークスペースが一覧表示されます。

検証済みメールアドレスを持ち、メインのワークスペースまたはリンクされたワークスペースの1つにアクセスできるユーザーは、SAML SSOでログインできます。

営業がご支援するエンタープライズプランのお客様で、SAML SSO設定へのエンタープライズワークスペースの追加や削除をご希望される場合は、 team@makenotion.com までご連絡ください。

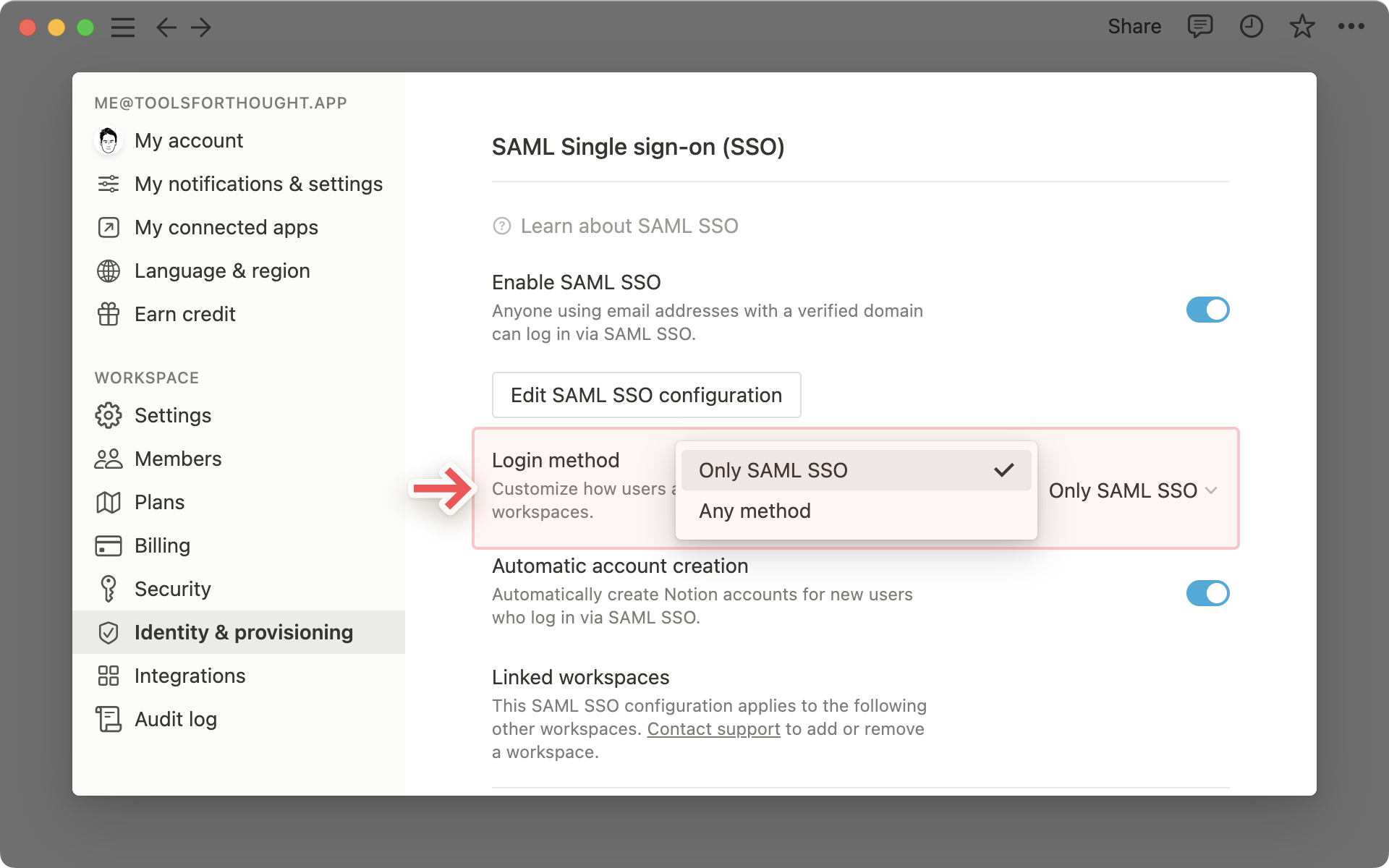

SAML SSOの強制

単一のワークスペースに対してSAML SSOの設定を完了すると、ユーザー名/パスワードやGoogle認証などの他のログイン方法に加えて、SAML SSOでログインできるようになります。

ユーザーがログイン時にSAML SSOのみを使用でき、他の方法を使用できないようにするには、ログイン方法を

SAML SSO のみに更新します。

検証済みドメインを持ち、メインのワークスペースまたはリンクされたワークスペースにアクセスできるユーザーに対してのみ、SAML SSOが強制されます。

Notionワークスペースのページに招待されたゲストは、SAML SSOを使用してログインできません。したがって、メール+パスワードか、「Google/Appleアカウントでログインする」のオプションを使用して常にログインする必要があります。

ワークスペースオーナーには常に、メールとパスワードの認証情報を使用することで、SAML SSOを回避できるオプションが用意されています。これは、IdP/SAMLに障害が発生した場合でも、Notionにアクセスし、ログインして、設定の無効化や更新を行うことができるようにするためです。

Notionは、SAML SSOの使用時にジャストインタイム(JIT)プロビジョニングをサポートしています。これにより、SAML SSOでサインインしたユーザーは、メンバーとしてワークスペースに自動的に参加できます。

ジャストインタイム(JIT)プロビジョニングを有効にするには

設定 -> 認証とプロビジョンで、アカウントの自動作成が有効になっていることを確認します。

備考: SCIMを使用している場合は、ジャストインタイム(JIT)プロビジョニングを有効にすることは推奨されません。「許可されているメールドメイン」を設定すると、そのドメインのユーザーがワークスペースに参加できるようになるため、IDプロバイダーとNotionのメンバーシップが一致しなくなる可能性があります。

この解説は、Entra ID(旧称Azure)、Google、Okta、OneLoginでNotion SAML SSOを設定するためのものです。これ以外のIDプロバイダーを利用しており、設定についてサポートが必要な場合は、サポートチームにお問い合わせください。

Entra ID

以下のEntra IDのWebサイトのドキュメントでも手順をご覧いただけます。

ステップ1: 新しいアプリケーションインテグレーションを作成する

Entra IDにサインインし、左側のナビゲーションパネルで Azure Active Directory サービスを選択します。

エンタープライズアプリケーション に移動して、 すべてのアプリケーション を選択します。

新しいアプリケーションを追加するには、 新しいアプリケーションを選択します。

ギャラリーから 追加 を選び、検索ボックスに 「Notion」 と入力します。検索結果のパネルから 「Notion」 を選択し、アプリケーションを追加します。しばらく待つとアプリケーションがテナントに追加されます。

ステップ 2:SAML統合を作成する

Azure portalの Notion アプリケーション統合ページで、 管理 セクションを見つけて シングルサインオン を選択します。

シングルサインオン方式の選択 ページで SAML を選択します。

ステップ3: SAMLを設定する

Notionの設定メニューを開き、設定タブをクリックします。

許可されたメールドメインのセクションで、すべてのメールドメインを削除します。

その後認証とプロビジョンタブを選択します。

1つ以上のドメインを検証します。ドメイン検証の手順については、こちらをご覧ください →

SAML SSOを有効にするをオンに切り替えると、SAML SSO設定ウインドウが自動的に表示され、設定を完了するよう促されます。

SAML SSO設定モーダルは2つの部分に分かれています。1つ目はIDプロバイダー(IDP)の設定メニューに入力する アサーション・コンシューマー・サービス(ACS)URL 、2つ目はIDプロバイダーの詳細で、IDP URLまたはIDPメタデータXMLのいずれかをNotionに提供する必要があります。

ステップ4: Entra IDでNotionアプリを設定する

SAMLによるシングルサインオンのセットアップ のページで、 基本的なSAML構成 の鉛筆アイコンをクリックして設定を編集します。

基本的なSAML構成 のセクションで、アプリケーションをIDP開始モードで構成する場合は、次のフィールドに値を入力します。

識別子 (エンティティID)テキストボックスに、

https://www.notion.so/sso/samlの形式でURLを入力します。応答URL (Assertion Consumer Service URL) テキストボックスには、左側のサイドバーの 設定 メニューにある 認証とプロビジョン タブをクリックし、NotionのACS URLを入力します。

サインオンURLテキストボックスに、次のURLを入力します:

https://www.notion.so/login

ユーザー属性とクレームセクションで、必要なクレームを設定します。

一意のユーザー識別子 (名前ID): user.userprincipalname[nameid-format:emailAddress]

firstName: user.givenname

lastName: user.surname

email: user.mail

SAMLによるシングルサインオンのセットアップ ページの SAML署名証明書 セクションで、 アプリのフェデレーションメタデータURL の隣にあるコピーボタンをクリックします。

Notionワークスペースの 設定 メニューに移動し、 認証とプロビジョン タブをクリックして、先ほどコピーした アプリのフェデレーションメタデータURL を IDPメタデータURL テキストボックスにペーストします。 IDプロバイダーのURL のラジオボタンが選択されていることを確認してください。

ステップ5: Notionにユーザーを割り当てる

Azure portalで エンタープライズアプリケーション を選択し、 すべてのアプリケーション を選択します。アプリケーションの一覧で 「Notion」 を選択します。

アプリケーションの概要ページで 管理 セクションを見つけ、 ユーザーとグループ を選択します。

ユーザーの追加を選択し、割り当ての追加ダイアログで ユーザーとグループを選択します。

ユーザーとグループ ダイアログの ユーザー の一覧からユーザー名を選択し、画面の下部にある 選択 ボタンをクリックします。

ロールが割り当てられることが想定される場合は、 ロールの選択 ドロップダウンから選択できます。このアプリケーションに対してロールが設定されていない場合は、「既定のアクセス」ロールが選択されています。

割り当ての追加 ダイアログで、 割り当て ボタンをクリックします。

Google Workspace管理者ヘルプセンターのドキュメントでも手順をご覧いただけます。

ステップ1: Google IDプロバイダ(IdP)の情報を取得する

適切なアクセス許可を持つユーザーアカウントが必要なため、管理者アカウントにサインインしてください。

管理コンソールで、

メニュー→アプリ→Webアプリとモバイルアプリに移動します。検索フィールドに「Notion」と入力し、Notion SAMLアプリを選択します。

Google IDプロバイダーの詳細ページで、IdPメタデータファイルをダウンロードします。互換性のあるエディターで、

GoogleIDPMetadata.xmlファイルを開き、ファイルの中身を選択してコピーします。管理コンソールを開いたまま、Notionアプリで次のステップを実行した後、設定ウィザードを続行します。

ステップ2: SAML 2.0サービスプロバイダーとしてNotionを設定する

Notionの

設定メニューで設定タブを選択します。許可されたメールドメインのセクションで、すべてのメールドメインを削除します。認証とプロビジョンタブを選択します。新しいドメインを追加して、検証します。これはGoogle Workspaceドメインと同じである必要があります。

SAMLシングルサインオン(SSO)設定で、SAML SSOを有効にするをオンに切り替えます。そうすると、SAML SSO設定ダイアログが開きます。ダイアログで、次の操作を行います。

IDプロバイダーの詳細で、IDPメタデータXMLを選択します。上記ステップ1でコピーしたGoogleIDPMetadata.xmlファイルの中身を、IDPメタデータXMLのテキストボックスにペーストします。

アサーションコンシューマーサービス(ACS)URLをコピーして保存します。以下のステップ3でGoogle側の管理コンソールの設定を完了する際に、これが必要になります。

変更を保存をクリックします。

ログイン方法、アカウントの自動作成、リンクされたワークスペースなどの他のオプションに、設定に必要な値が入力されていることを確認します。

ステップ3: 管理コンソールでSSO設定を完了する

管理コンソールのブラウザタブに戻ります。

Google IDプロバイダーの詳細ページで、続けるをクリックします。サービスプロバイダーの詳細ページで、ACS URLを上記ステップ2でコピーしたACS URLに置き換えます。続けるをクリックします。属性のマッピングページで、フィールドを選択メニューをクリックし、以下のGoogleディレクトリ属性を対応するNotionの属性にマッピングします。名、姓、メールは、必須属性であることにご留意ください。備考: profilePhoto属性を使用して、Notionにユーザーの画像を追加できます。これを行うには カスタム属性を作成 し、画像のURLパスをユーザープロファイルに入力、その後カスタム属性をprofilePhotoにマッピングします。

任意:

マッピングを追加をクリックして、必要なマッピングを追加します。完了をクリックします。

備考: 入力したグループ名の数に関係なく、SAML応答にはユーザーが(直接か間接的に)メンバーになっているグループのみが含まれます。詳細はグループメンバーのマッピングについてをご覧ください。

ステップ4: Notionアプリを有効にする

管理コンソールで、メニュー → アプリ → Webアプリとモバイルアプリに移動します。

Notionを選択します。

ユーザーアクセスをクリックします。

組織内のすべてのユーザーに対してサービスの有効・無効を設定するには、オン(すべてのユーザー)またはオフ(すべてのユーザー)を選択し、保存をクリックします。

任意: 特定の組織部門に対してサービスの有効・無効を設定するには、以下の操作を行います。

左側で、組織部門を選択します。

サービスのステータスを変更するには

オンまたはオフを選択します。次のいずれかを選択します。

サービスのステータスが継承になっており、親の設定が変更された場合でも更新された設定を維持したい場合は、上書きをクリックします。

サービスのステータスが上書き済みになっている場合は、継承をクリックして親と同じ設定に戻すか、保存をクリックして親の設定が変更された場合でも新しい設定を維持します。

備考: 組織構造について詳しくはこちらをご覧ください。

任意: ユーザーグループに対してサービスをオンにします。アクセスグループを使用して、組織部門全体または組織部門内の特定のユーザーに対してサービスを有効にします。詳しくはこちらをご覧ください。

NotionのユーザーアカウントのメールIDがGoogleドメインのメールIDと一致していることを確認してください。

Okta

以下のOktaのWebサイトのドキュメントでも手順をご覧いただけます。

ステップ1: OktaのアプリケーションディレクトリからNotionアプリを追加する

Oktaに管理者としてログインし、Okta管理コンソールに移動します。

アプリケーションタブに移動し、アプリカタログを参照を選択して、 Oktaのアプリカタログから「Notion」を検索します。

Notionアプリを選択し、インテグレーションの追加をクリックします。

一般設定 の画面で設定を確認し、 次へ をクリックします。

サインオンのオプション 画面で、SAML 2.0を選択します。

高度なサインオン設定のセクションでアイデンティティプロバイダーのメタデータをクリックします。ブラウザの新しいタブが開くので、そのURLのリンクをコピーします。

ステップ2: NotionでSAML設定を行う

Notionの設定メニューを開き、設定タブをクリックします。

許可されたメールドメインのセクションで、すべてのメールドメインを削除します。

その後認証とプロビジョンタブを選択します。

1つ以上のドメインを検証します。ドメイン検証の手順については、こちらをご覧ください →

SAML SSOを有効にするをオンに切り替えると、SAML SSO設定ウインドウが自動的に表示され、設定を完了するよう促されます。

SAML SSO設定モーダルは2つの部分に分かれています。1つ目はIDプロバイダー(IDP)の設定メニューに入力する アサーション・コンシューマー・サービス(ACS)URL 、2つ目はIDプロバイダーの詳細で、IDP URLまたはIDPメタデータXMLのいずれかをNotionに提供する必要があります。

IDプロバイダーのURL を選び、ステップ1でコピーした アイデンティティプロバイダーのメタデータ のURLをペーストし、変更を保存します。

認証とプロビジョン タブをスクロールして、ワークスペースID識別子をコピーします。

Okta管理コンソール > 高度なサインオン設定 のセクションの順に移動し、 組織ID のテキストボックスに ワークスペースID をペーストします。

資格情報の詳細 セクションで、 アプリケーションユーザー名フォーマット のドロップダウンメニューから メール を選択し、完了をクリックします。

ステップ3: Notionにユーザーとグループを割り当てる

Okta > 割り当て タブで、ユーザーやグループをNotionに割り当てることができます。

OneLogin

以下のOneLoginのWebサイトのドキュメントでも手順をご覧いただけます。

注意: SCIMでプロビジョニングを設定する場合は、SAML SSOを設定する前に行ってください。OneLoginでSCIMプロビジョニングを設定する方法 →

ステップ1: 新しいアプリケーションインテグレーションを作成する

プロビジョニングをまだ設定していない場合は、Administration(管理) → Applications(アプリケーション) → Applications(アプリケーション) にアクセスして Add App(アプリの追加) ボタンをクリックし、検索ボックスで「Notion」を検索して、NotionのSAML 2.0バージョンを選択してください。

Save(保存)をクリックします。

ステップ2: SAMLインテグレーションを作成する

それ以外の場合は、Applications(アプリケーション) → Applications(アプリケーション)に移動し、追加したNotionアプリケーションコネクタを選択します。

SSOタブに移動し、Issuer URL(発行者URL)の値をコピーします。後で利用できるように、どこかに貼り付けておきます。

ステップ3: SAMLを設定する

Notionの設定メニューを開き、設定タブをクリックします。

許可されたメールドメインのセクションで、すべてのメールドメインを削除します。

その後認証とプロビジョンタブを選択します。

1つ以上のドメインを検証します。ドメイン検証の手順については、こちらをご覧ください → ワークスペースのドメイン検証

SAML SSOを有効にするをオンに切り替えると、SAML SSO設定ウインドウが自動的に表示され、設定を完了するよう促されます。

SAML SSO設定モーダルは2つの部分に分かれています。1つ目はIDプロバイダー(IDP)の設定メニューに入力する アサーション・コンシューマー・サービス(ACS)URL 、2つ目はIDプロバイダーの詳細で、IDP URLまたはIDPメタデータXMLのいずれかをNotionに提供する必要があります。

ステップ4:OneLoginでNotionアプリケーションを設定する

Notionからアサーションコンシューマーサービス(ACS)URLをコピーします。

OneLoginのAdministration(管理)UIに戻ります。

OneLoginアカウントにちょうど今追加したNorionアプリケーションコネクタの構成タブに移動します。

Notionからのアサーションコンシューマーサービス(ACS)URLをConsumer URL(コンシューマーURL)テキストボックスに貼り付けます。

Save(保存)をクリックします。

NotionのSAML SSO構成の変更設定に戻ります。

OneLogin URLのSSOタブからコピーしたIssuer URL(発行者URL)をIDプロバイダのURLテキストボックスに貼り付けます。IDプロバイダURLのラジオボタンが選択されていることを確認します。

Rippling

こちらのRipplingのWebサイトで、詳細なドキュメントをご覧いただけます →

カスタムSAML SSO設定

NotionがサポートしているSAMLプロバイダーを使用していない場合は、NotionでSAMLを使用するようにIDPを設定することもできます。

ステップ1: IDPを設定する

IDPが、Notionで使用されているSAML 2.0の仕様をサポートしている必要があります。

ACS URLをNotionのアサーションコンシューマーサービス(ACS)URLの値に設定します。これは、

設定→認証とプロビジョン→SAML SSOの設定を編集にあります。NameIDをurn:oasis:names:tc:SAML:1.1:nameid-format:emailAddressに設定します。同様に、

usernameをurn:oasis:names:tc:SAML:1.1:nameid-format:emailAddressに設定します。

エンティティIDを https://notion.so/sso/saml に設定します。これは、設定→認証とプロビジョンの下部にあります。以下の属性を設定します。

emailAddress: ユーザーのメールアドレス。ほとんどのIDPでは、これがデフォルトで設定されています。(任意)

firstName(任意)

lastName(任意)

profilePicture

次のステップで使うため、IDPメタデータURLまたはIDPメタデータXMLをコピーします。

ステップ2: NotionでSAMLを設定する

Notionで、

設定→認証とプロビジョンを開きます。新しいメールドメインを追加し、プロンプトに従ってドメインを検証します。これらのドメインは、Notionにログインしているユーザーのメールドメインである必要があります。

SAMLシングルサインオン(SSO)設定で、SAML SSOを有効にするをオンに切り替えます。そうすると、 SAML SSO設定ダイアログが開きます。IDプロバイダーの詳細で、 IDPのIDPメタデータURLまたはIDPメタデータXMLを入力します。ログイン方法、アカウントの自動作成、リンクされたワークスペースに必要な値を入力します。

IDプロバイダーの切り替え

IDプロバイダーを切り替えるには、左サイドバーから 設定 → 認証とプロビジョン → SAML SSOの設定を編集 にアクセスします。新しい情報を入力したら、変更を保存 をクリックします。

新しいIDプロバイダーに切り替える際は、以下を行うことをお勧めします。

移行中はSSOを強制しない(ユーザーがロックアウトされるリスクを最小限に抑えるため)

新しいIDプロバイダーでのユーザーのメールアドレスが、Notionのユーザーのメールアドレスと一致するようにする

備考: IDプロバイダーを変更しても、ユーザーセッションが終了したり、ユーザーが非アクティブになったりすることはありません。

SAML SSOを設定中にエラーが発生した場合は、IDPのメタデータ、SAML要求と応答が、SAML XSDスキーマに対して有効なXMLであることを確認してください。次のオンラインツールを使用して確認できます。https://www.samltool.com/validate_xml.php

EntitiesDescriptor 要素はサポートされていないため、ご注意ください。IDPのメタデータにこの要素が含まれている場合は、含まれている EntityDescriptor 要素を取り出して、再びお試しください。

よくあるご質問(FAQ)

「SAML SSOを有効にする」がグレー表示になっているのはなぜですか?

最もよくある理由として、ドメインの所有権がまだ検証されていないことが考えられます。検証されていない場合、検証済みメールドメインのセクションにドメインが表示されていないか、ドメインの検証が保留中となっているはずです。

次のステップとして、ドメイン検証を完了するための手順をご覧ください →

SAML SSO設定を変更できないのはなぜですか?

最もよくある理由として、別のSSO設定に既に関連付けられた、リンクされているワークスペースの検証済みドメインかSSO設定を変更しようとしていることが考えられます。リンクされているワークスペースでは、ドメイン管理とSSO設定は読み取り専用です。SSO設定を変更したり、SSO設定からこのワークスペースを削除するには、メインのワークスペースにアクセスする必要があります。メインのワークスペースの名前は 認証とプロビジョン 設定の上部にあります。

SSOを有効にするために、なぜドメインを検証する必要があるのですか?

メールドメインの所有権の検証をお願いしているのは、ドメインの所有者のみがユーザーのNotionへのログイン方法をカスタマイズできるようにするためです。

SSOの設定でよくある問題を紹介します。

XMLの代わりにURLを使用してみてください。

ユーザーに対して強制する前に、テストアカウントを使用して設定プロセスをテストすることをお勧めします。

上記のどちらでも解決しない場合は、

サポート(team@makenotion.com)にお問い合わせください。

ワークスペースのSAML SSOを設定する前に、「許可されているメールドメイン」からメールドメインを削除する必要があるのはなぜですか?

「許可されているメールドメイン」の設定により、選択したドメインを持つユーザーは、IdP経由でプロビジョニングされることなくワークスペースへのアクセスできてしまいます。ですから、IdP経由でプロビジョニングされたユーザーのみがSAML有効なワークスペースにアクセスできるようにするために、「許可されているメールドメイン」リストからすべてのメールアドレスを削除して、この機能を無効にします。

利用しているIDプロバイダーがサービス停止している場合でもNotionにログインできますか?

はい。SAMLが強制されている場合も、ワークスペースオーナーには、メールでログインするオプションがあります。その後、ワークスペースオーナーは、ユーザーがメールで再びログインできるように SAMLを強制 するオプションを無効にできます。

プロフィール画像は、IDPからNotionに送信されますか?

はい。profilePhotoは、オプションのカスタム属性です。この属性を、IDPの対応する属性に割り当てることができます。ただし属性が画像のURLを含んでいる場合に限ります。profilePhotoフィールドが設定されている場合、ユーザーがSAML SSOを使用してサインインした時、この画像がNotionのアバターとして使用されます。

SAML設定内の他のワークスペースの管理者に新しいワークスペースの作成を許可するにはどうすればよいですか?

メインのワークスペースの管理者のみが、検証済みのドメインを使用して新しいワークスペースを作成できます。メインのSAMLワークスペースを、SAML設定内の別のリンクされたワークスペースに切り替える際は、サポートチーム(team@makenotion.com)までご依頼ください。