Configuration de l’authentification unique (SSO) SAML

Notion offre une fonctionnalité d’authentification unique (SSO) aux clients Business et Enterprise pour accéder à l'appli. Cela permet aux administrateurs de gérer plus efficacement l’accès des utilisateurs et d'améliorer la sécurité 🔐

Aller directement aux questions fréquentesLes services d’authentification unique (SSO) de Notion reposent sur la norme SAML (Security Assertion Markup Language) 2.0 permettant aux gestionnaires d’identité de transmettre en toute sécurité les informations d’autorisation à des fournisseurs de services comme Notion. Cette norme permet, en outre, de connecter votre fournisseur d’identité (IdP) et votre/vos espaces de travail pour une expérience de connexion plus simple et mieux sécurisée.

Grâce aux services SSO, un utilisateur peut employer un même ensemble d’identifiants (par exemple : une adresse e‑mail et un mot de passe) pour accéder à plusieurs applications. Le service authentifie l’utilisateur une seule fois pour toutes les applications autorisées. Si l’utilisateur change d’application (parmi les applications autorisées) au cours de la même session, il y sera directement connecté, sans passer par un nouveau formulaire de connexion.

Remarque : le SSO SAML est uniquement disponible pour les espaces de travail abonnés au forfait Business ou Entreprise de Notion. Contactez notre équipe commerciale pour en savoir plus →

Avantages du SSO

Simplifier la gestion des utilisateurs sur l’ensemble des systèmes pour les propriétaires d’espaces de travail.

Éviter aux utilisateurs d’avoir à mémoriser et gérer plusieurs mots de passe. Simplifier l’expérience des utilisateurs en leur permettant de se connecter à un seul endroit pour avoir automatiquement accès à plusieurs applications.

Remarque : seuls les membres peuvent accéder à un espace de travail via le SSO. Les invités ne sont pas pris en charge. Les invités seront convertis en membres et une licence leur sera attribuée lors de leur connexion via le SSO.

Conditions préalables à la configuration du SSO avec Notion

Votre espace de travail doit avoir un forfait Business ou Entreprise.

Votre fournisseur d’identité (IDP) doit prendre en charge la norme SAML 2.0.

Vous devez avoir le rôle de propriétaire d’espace de travail.

Au moins un domaine a été vérifié par un propriétaire d’espace de travail.

Activer le SSO SAML pour un espace de travail individuel

Allez dans Paramètres et membres → Paramètres.

Dans la section Domaines de messagerie autorisés, supprimez tous les domaines de messagerie.

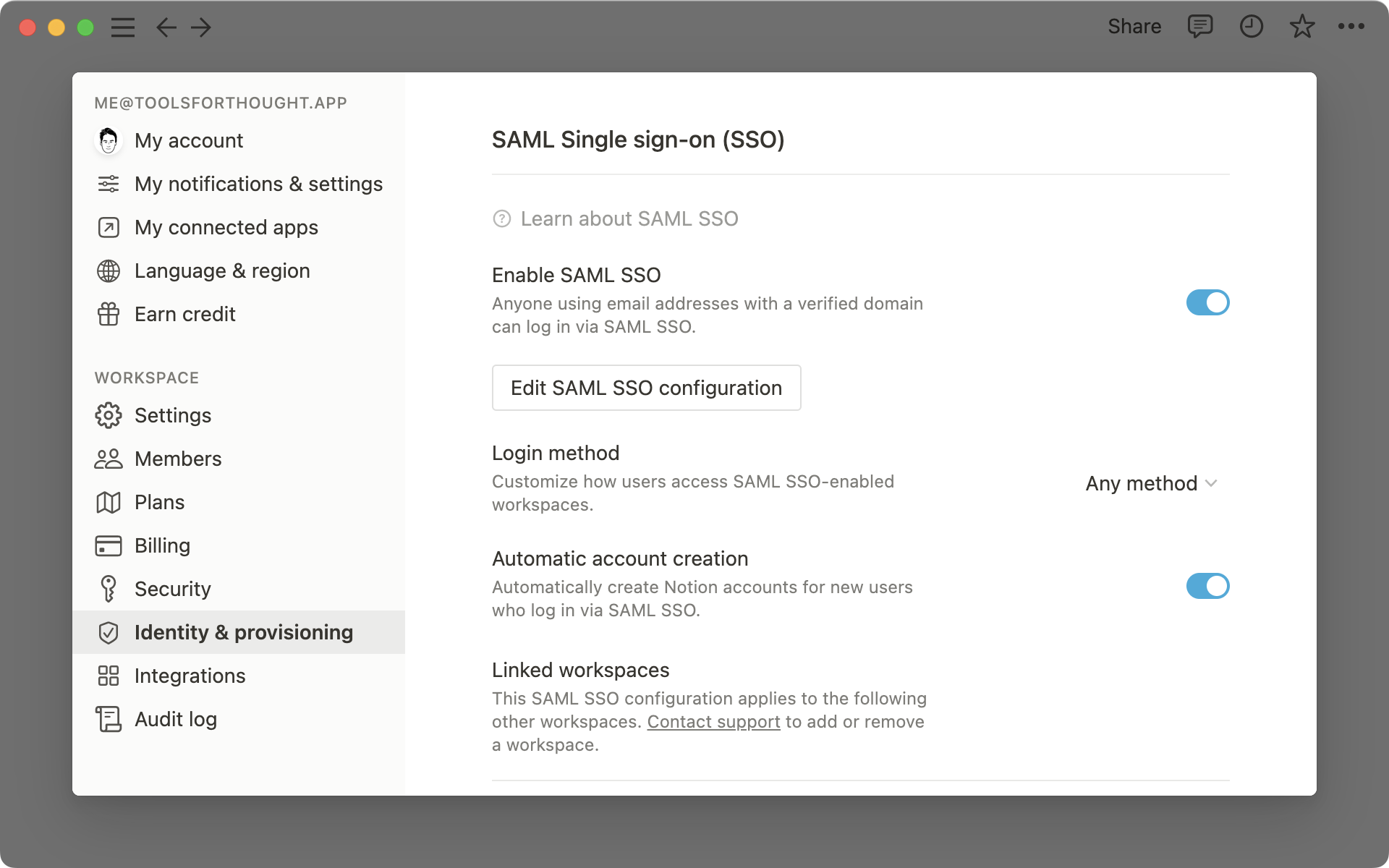

Dans la barre de gauche, cliquez sur l’onglet Identité et provisionnement.

Vérifiez un ou plusieurs domaines. Voir les instructions pour la vérification de domaine →

Activez l’option Activer l’authentification unique SAML, ce qui affichera automatiquement la fenêtre contextuelle Configuration SSO, qui vous invitera à terminer la configuration.

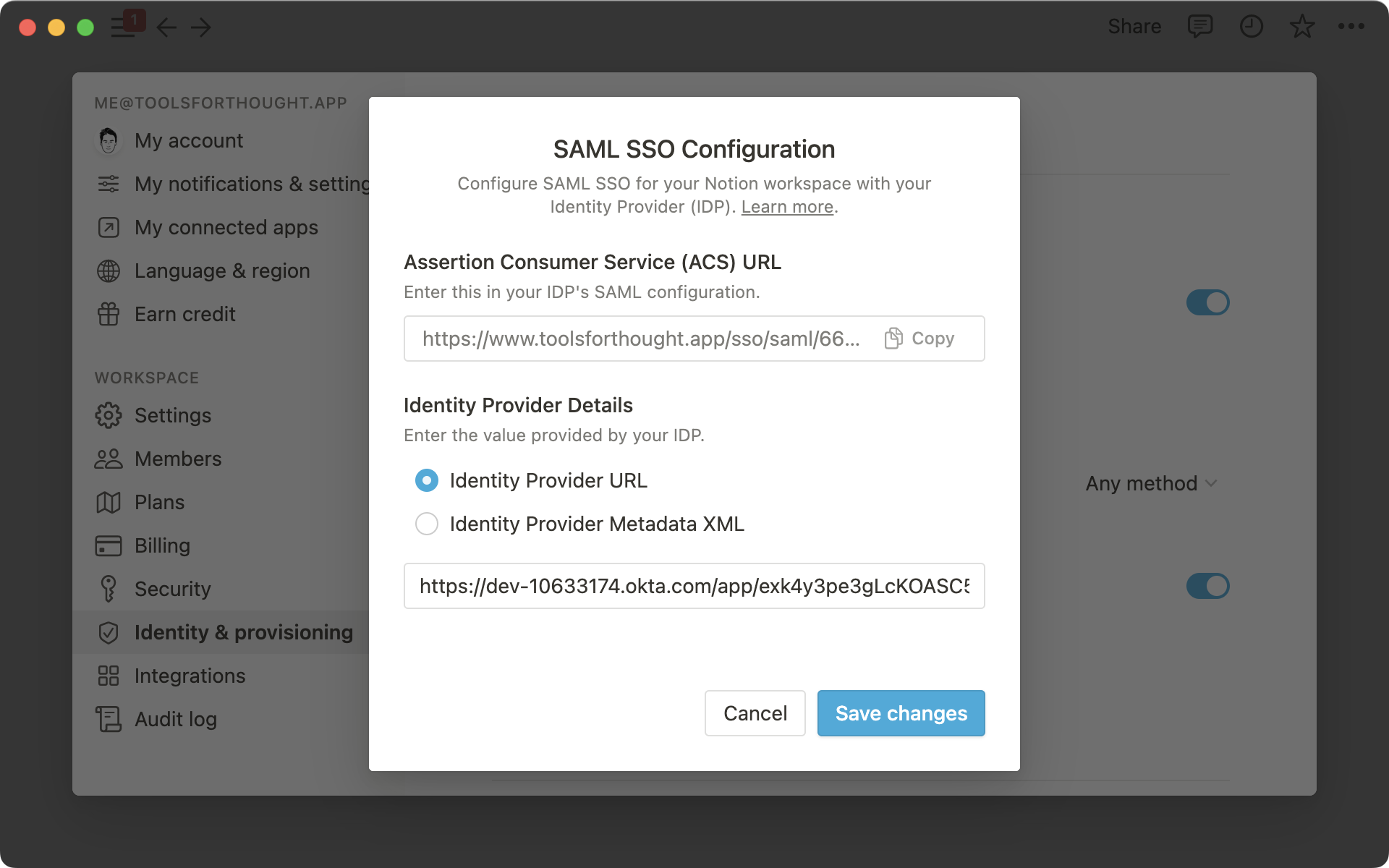

La fenêtre contextuelle de configuration du SSO SAML est divisée en deux parties :

l’URL de l’ACS (Assertion Consumer Service), qui doit être renseignée dans le portail de votre fournisseur d’identité ;

les Informations sur le fournisseur d’identité, contenant un champ dans lequel vous pouvez entrer l’URL ou les métadonnées XML du fournisseur d’identité, directement dans Notion.

Pour savoir où entrer et obtenir ces informations, consultez nos guides sur les fournisseurs d’identité (IDP) ci-dessous.

Note : le SSO SAML de Notion ne prend pas en charge les invités.

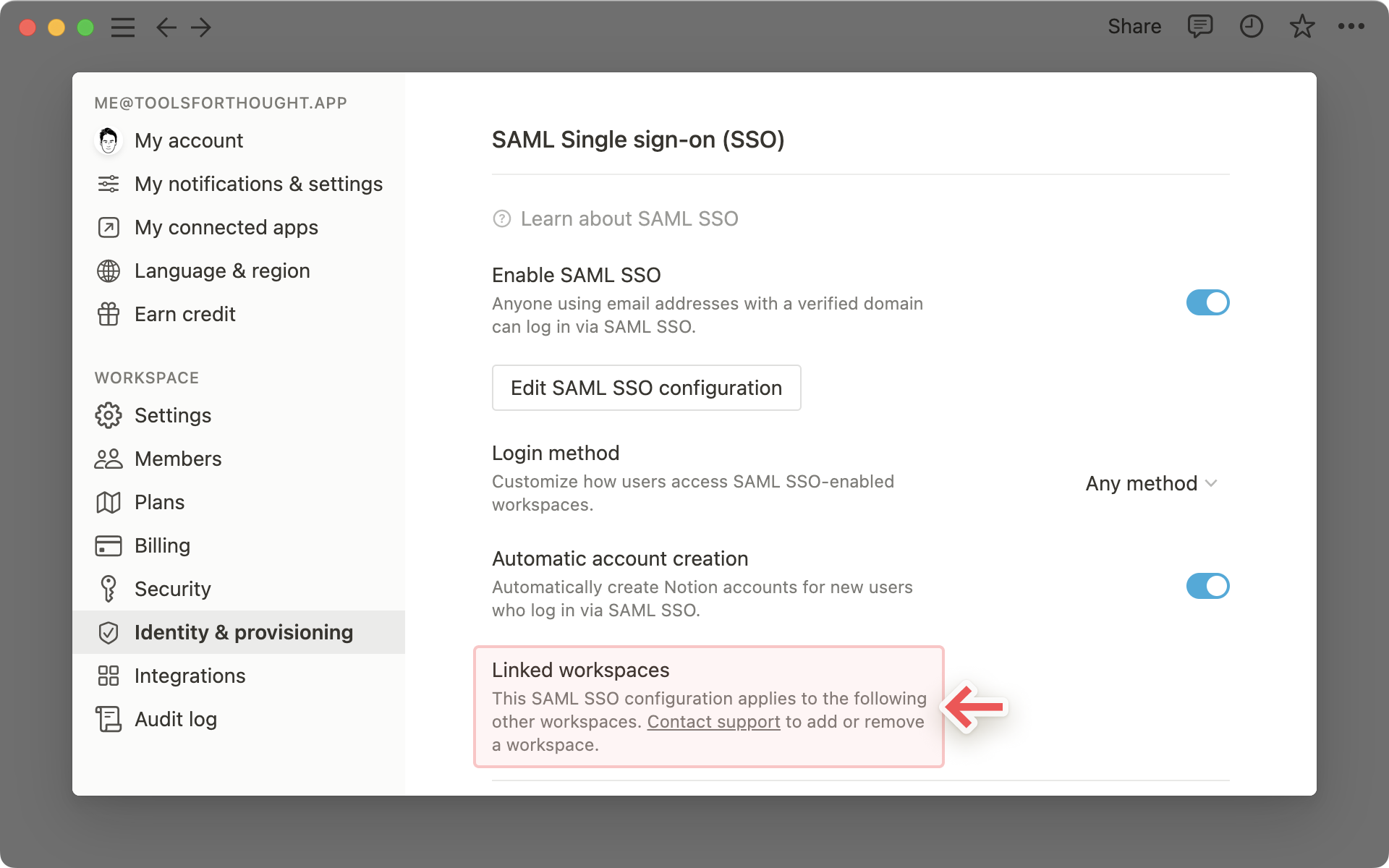

Depuis les paramètres de l’espace de travail dans lequel vous avez vérifié votre domaine et activé le SSO SAML, une section Espaces de travail liés liste tous les espaces de travail associés à votre configuration SSO SAML.

Les utilisateurs avec une adresse e‑mail vérifiée qui ont accès à l’espace de travail principal ou à l’un des espaces de travail liés pourront se connecter en SSO.

Les clients ayant souscrit au forfait Entreprise peuvent contacter team@makenotion.com pour demander l’ajout (ou la suppression) d’espaces de travail Enterprise à leur configuration SAML SSO.

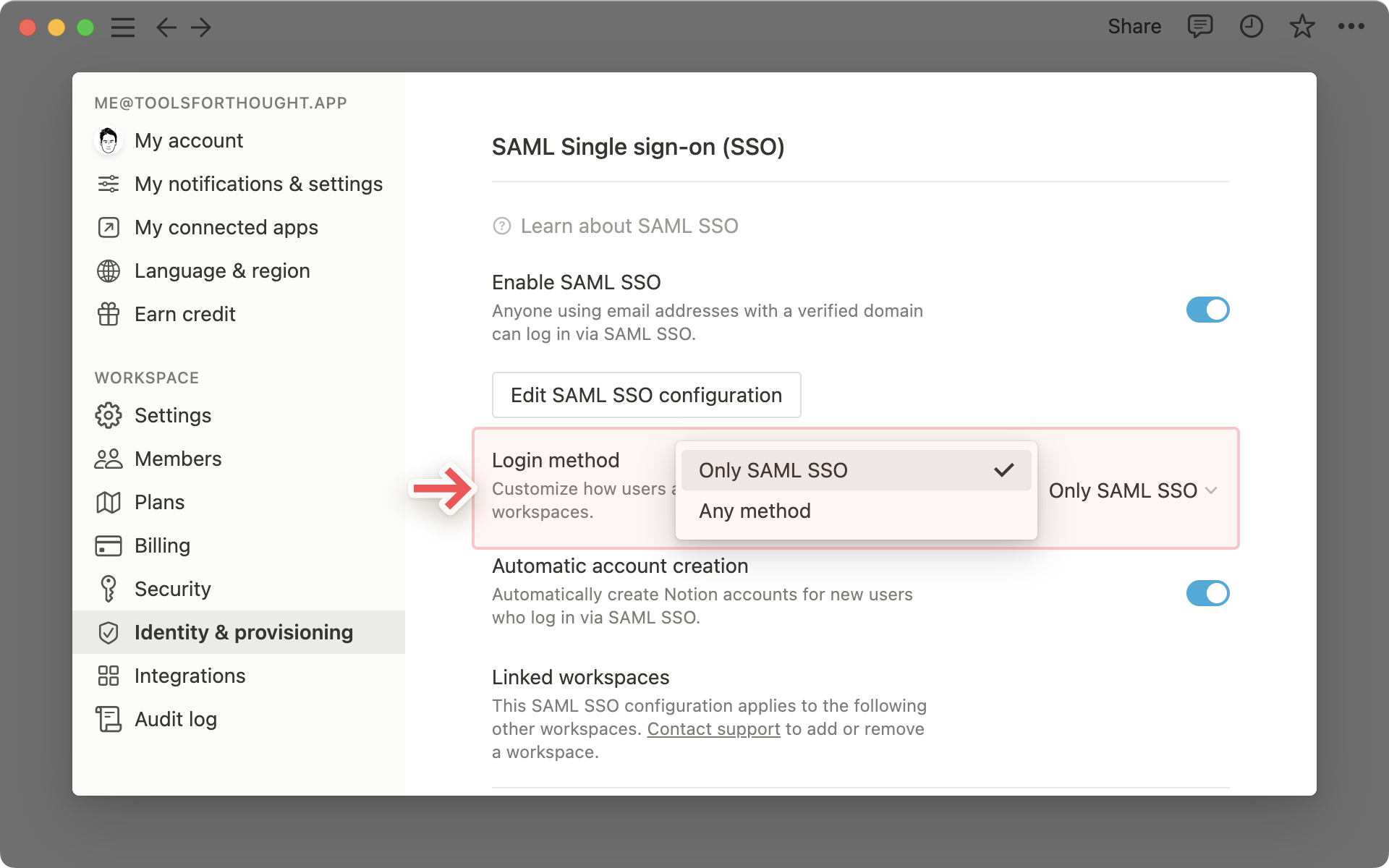

Imposer l’authentification unique SAML pour les domaines configurés

Une fois que vous aurez configuré le SSO SAML pour un espace de travail, les utilisateurs pourront se connecter en SSO en plus des autres méthodes de connexion (e‑mail et mot de passe, authentification Google ou Apple).

Pour empêcher les utilisateurs de se connecter par un moyen autre que SSO SAML, changez la valeur de l’option Méthode de connexion en

Uniquement l’authentification unique SAML.

La connexion en SSO ne peut être imposée que pour les utilisateurs d’un de vos domaines vérifiés qui ont accès à l’espace de travail principal ou à un espace lié.

Les personnes avec le rôle d’invité dans un espace de travail Notion ne peuvent pas se connecter en SSO SAML. Elles peuvent se connecter en utilisant leur e‑mail et mot de passe, ou en utilisant leur profil Google ou Apple.

Les propriétaires d’espace de travail auront toujours la possibilité de contourner le SSO SAML en se servant de leurs identifiants (adresse e‑mail et mot de passe). Cela leur permet d’accéder à Notion en cas de problème avec le fournisseur d’identité ou la configuration SAML. Ils pourront ainsi se connecter, et désactiver ou mettre à jour leur configuration.

Notion prend en charge le provisionnement juste-à-temps (aussi appelé Just-in-Time ou JIT) lorsque vous utilisez SSO SAML. Cela permet à toute personne se connectant via SSO SAML de rejoindre automatiquement l’espace de travail en tant que membre.

Pour activer le provisionnement juste-à-temps :

Dans Paramètres et membres -> Identité et provisionnement, assurez-vous que la création automatique de compte est activée.

Remarque : nous vous déconseillons d’activer le provisionnement juste-à-temps si vous utilisez le protocole SCIM pour l’identification des utilisateurs. La mise en place d’un « domaine de messagerie autorisé » permet aux utilisateurs de ce domaine de rejoindre l’espace de travail. Une inadéquation peut donc apparaître entre les règles du fournisseur d’identité et les autorisations dans Notion.

Voici les instructions pour configurer le SSO SAML de Notion avec Entra ID (anciennement Azure), Google, Okta et OneLogin. Si vous utilisez un autre fournisseur d’identité et avez besoin d’aide pour la configuration, contactez notre service client.

Entra ID

Pour plus d’informations, nous vous conseillons de jeter un œil à la documentation officielle Entra ID :

Étape 1 : Créez une nouvelle d’application pour l’intégration

Connectez-vous au portail Entra ID. Dans le panneau de navigation de gauche, sélectionnez le service Azure Active Directory.

Allez dans Applications d’entreprise, puis sélectionnez Toutes les applications.

Ajoutez une nouvelle application en cliquant sur Nouvelle application.

Dans la section Parcourir la galerie Azure AD, tapez Notion dans le champ de recherche. Sélectionnez Notion dans le volet de résultats, puis ajoutez l’application. Patientez quelques secondes pendant l’ajout de l’application.

Étape 2 :Créer une intégration SAML

Dans le portail Azure, sur la page d’intégration de l’application Notion, dans la section Gérer, sélectionnez Authentification unique.

Sur la page Sélectionner une méthode d’authentification unique, sélectionnez SAML.

Étape 3 : Paramètres SAML

Dans Notion, accédez à l’onglet Paramètres et membres, puis à l’onglet Paramètres.

Dans la section Domaines de messagerie autorisés, supprimez tous les domaines.

Ensuite, cliquez sur le menu Identité et provisionnement.

Vérifiez un ou plusieurs domaines. Voir les instructions pour la vérification de domaine →

En cliquant sur Activer l’authentification unique SAML, vous afficherez une fenêtre contextuelle Configuration SSO SAML, qui vous permettra de terminer la configuration.

La fenêtre contextuelle de configuration SSO SAML comporte deux sections. La première affiche l’URL de l’ACS (Assertion Consumer Service), que vous devrez recopier sur le portail de votre fournisseur d’identité (IDP). La deuxième section est le champ Informations sur le fournisseur d’identité, dans lequel vous devrez reporter l’URL du fournisseur d’identité, ou le XML des métadonnées du fournisseur d’identité.

Étape 4 : configurez l’application Notion dans Entra ID

Sur la page « Configurer l’authentification unique avec SAML », cliquez sur l’icône du crayon pour modifier les paramètres avec Configuration SAML de base.

Dans la section Configuration SAML de base, si vous souhaitez configurer l’application en mode initié par le fournisseur d’identité (IDP initiated mode), indiquez dans chaque champ les valeurs suivantes :

Dans le champ Identificateur (ID d’identité), entrez l’URL suivante :

https://www.notion.so/sso/saml.Dans le champ URL de réponse (URL Assertion Consumer Service), collez l’URL ACS de Notion que vous trouverez dans l’onglet Identité et provisionnement du menu Paramètres et membres de la barre latérale.

Dans le champ URL de connexion, entrez l’URL suivante :

https://www.notion.so/login.

Dans la section Attributs et revendications de l’utilisateur, assurez-vous que les revendications requises sont configurées de la façon suivante :

Identifiant utilisateur unique (Name ID) : utilisateur.nomutilisateurprincipal [nameid-format:adresseEmail]

firstName : user.givenname

lastName : user.surname

email : user.mail

Sur la page Configurer l’authentification unique avec SAML, dans la section Certificat de signature SAML, cliquez sur le bouton de copie situé à côté de l’URL des métadonnées de fédération d’application.

Dans Notion, ouvrez le menu Paramètres et membres → Identité et provisionnement. Collez l’URL des métadonnées de fédération d’application que vous avez copiée dans le champ URL des métadonnées du fournisseur d’identité. Assurez-vous que le bouton URL du fournisseur d’identité est sélectionné.

Étape 5 : Assigner des utilisateurs à Notion

Sur le portail Azure, sélectionnez Applications d’entreprise, puis Toutes les applications. Dans la liste des applications, sélectionnez Notion.

Dans la page de vue d’ensemble de l’application, recherchez la section Gérer et sélectionnez Utilisateurs et groupes.

Cliquez sur Ajouter un utilisateur puis, dans la fenêtre contextuelle « Ajouter une attribution », sélectionnez Utilisateurs et groupes.

Faites votre choix parmi la liste d’Utilisateurs puis cliquez sur Sélectionner au bas de l’écran.

Si un rôle doit être attribué aux utilisateurs, vous pouvez le choisir dans le menu déroulant Sélectionner un rôle. Si aucun rôle n’a été défini pour cette application, le rôle « Accès par défaut » est sélectionné.

Dans le menu contextuel Ajouter une attribution, cliquez sur le bouton Attribuer.

Pour plus d’informations, vous pouvez également consulter la documentation de l’Aide Administrateur Google Workspace :

Étape 1 : récupérez les informations sur le fournisseur d’identité (IdP) Google

Vérifiez que vous êtes bien connecté·e à un compte administrateur afin que votre compte utilisateur dispose des autorisations appropriées.

Dans la console d’administration, allez dans

Menu->Applications->Applications Web et mobiles.Entrez Notion dans le champ de recherche et sélectionnez l’application Notion SAML.

Sur la page

Informations sur le fournisseur d’identité Google, téléchargez le fichier des métadonnées du fournisseur d’identité (IdP).Ouvrez le fichier

GoogleIDPMetadata.xmldans un éditeur compatible, puis sélectionnez et copiez son contenu.Laissez la console d’administration ouverte, vous continuerez la configuration après l’étape suivante qui doit être faite dans Notion.

Étape 2 : configurez Notion comme fournisseur de services SAML 2.0

Dans Notion, accédez à l’onglet

Paramètres et membres, puis sélectionnez l’ongletParamètres.Dans la section

Domaines de messagerie autorisés, supprimez tous les domaines.Sélectionnez l’onglet

Identité et provisionnement.Ajoutez un nouveau domaine et vérifiez-le. Il doit s’agir du même domaine que celui de votre Google Workspace.

Dans les paramètres

Authentification unique (SSO) SAML, activez l’optionActiver l’authentification unique SAML, ce qui ouvre la fenêtre contextuelleConfiguration de l’authentification unique SAML.Dans la fenêtre contextuelle, procédez comme suit :

Dans la section

Informations sur le fournisseur d’identité, sélectionnezFichier de métadonnées IDP (XML).Collez le contenu du fichier GoogleIDPMetadata.xml (copié à l’étape 1 plus haut) dans la zone de texte XML des métadonnées du fournisseur d’identité.

Copiez et enregistrez l’URL de l’ACS (Assertion Consumer Service). Vous en aurez besoin à l’étape 3 un peu plus bas, lorsque vous terminerez la configuration côté Google dans la console d’administration.

Cliquez sur

Enregistrer les modifications.

Assurez-vous que les options restantes Méthode de connexion, Création automatique de comptes et Espaces de travail associés contiennent les valeurs souhaitées pour votre configuration.

Étape 3 : finalisez la configuration SSO dans la console d’administration Google

Revenez à l’onglet de navigateur de la console d’administration Google.

Sur la page

Informations sur le fournisseur d’identité, cliquez surContinuer.Sur la page

Informations sur le fournisseur de services, remplacez la valeur du champ URL ACS par celle que vous avez copiée dans Notion à l’étape 2 ci-dessus.Cliquez sur

Continuer.Sur la page

Mappage des attributs, cliquez sur le menuSélectionner un champet mappez les attributs de répertoire Google suivants sur les attributs Notion correspondants (les attributs prénom, nom, et e-mail sont obligatoires).Note : l’attribut profilePhoto permet d’ajouter la photo d’un utilisateur dans Notion. Pour ce faire, créez un attribut personnalisé dans le profil de l’utilisateur avec le lien URL de la photo, puis associez-le à profilePhoto.

Facultatif : Cliquez sur

Ajouter un mappagepour chaque mappage supplémentaire nécessaire.Cliquez sur

Terminer.

Note : quel que soit le nombre de noms de groupes que vous rentrez, la réponse SAML inclura uniquement les groupes dont l’utilisateur est membre (directement ou indirectement). Pour plus d’informations, consultez la section sur le mappage des données d’appartenance aux groupes.

Étape 4 : activez l’application Notion

Dans la console d’administration, allez dans Menu > Applications > Applications Web et mobiles.

Sélectionnez Notion.

Cliquez sur Accès utilisateur.

Pour activer ou désactiver un service pour tous les membres de votre organisation, cliquez sur Activé pour tous ou Désactivé pour tous, puis sur Enregistrer.

(Facultatif) Si vous souhaitez activer ou désactiver un service pour une unité organisationnelle :

Sur la gauche, sélectionnez l’unité organisationnelle.

Pour modifier l’état du service, sélectionnez

ActivéouDésactivé.Choisissez une option : si l’état du service est défini sur

Héritéet que vous souhaitez conserver le paramètre mis à jour même si le paramètre parent change, cliquez surRemplacer. Si l’état du service est défini surRemplacé, cliquez surHériterpour rétablir le paramètre parent, ou cliquez surEnregistrerpour conserver le nouveau paramètre, même si le paramètre parent est modifié. Remarque : en savoir plus sur les structures organisationnelles.

Facultatif : activer le service pour un groupe d’utilisateurs. Les groupes d’accès vous permettent d’activer un service pour certains utilisateurs appartenant à une ou plusieurs unités organisationnelles. En savoir plus.

Vérifiez que les identifiants de messagerie de votre compte utilisateur Notion correspondent à ceux de votre domaine Google.

Okta

Pour plus d’informations, nous vous conseillons de jeter un œil à la documentation officielle Okta :

Étape 1 : Ajoutez l’application Notion depuis le répertoire d’applications Okta

Connectez-vous sur Okta en tant qu’administrateur et ouvrez la console d’administration Okta.

Allez dans l’onglet Application, sélectionnez Parcourir le catalogue d’applications et cherchez « Notion » dans le catalogue d’applications Okta.

Sélectionnez l’application Notion et cliquez sur Ajouter l’intégration.

Dans les Paramètres généraux, vérifiez les paramètres et cliquez sur Suivant.

Dans les Options de connexion, sélectionnez l’option SAML 2.0.

Au-dessus de la section Paramètres de connexion avancés, cliquez sur les Métadonnées du fournisseur d’identité. Cela ouvrira un nouvel onglet dans votre navigateur. Copiez le lien de l’URL.

Étape 2 : Configurer les paramètres SAML dans Notion

Dans Notion, accédez à l’onglet Paramètres et membres, puis à l’onglet Paramètres.

Dans la section Domaines de messagerie autorisés, supprimez tous les domaines.

Ensuite, cliquez sur le menu Identité et provisionnement.

Vérifiez un ou plusieurs domaines. Voir les instructions pour la vérification de domaine ici →

En cliquant sur Activer l’authentification unique SAML, vous afficherez une fenêtre contextuelle Configuration SSO SAML, qui vous permettra de terminer la configuration.

La fenêtre contextuelle de configuration SSO SAML comporte deux sections. La première affiche l’URL de l’ACS (Assertion Consumer Service), que vous devrez recopier sur le portail de votre fournisseur d’identité (IDP). La deuxième section est le champ Informations sur le fournisseur d’identité, dans lequel vous devrez reporter l’URL du fournisseur d’identité, ou le XML des métadonnées du fournisseur d’identité.

Choisissez l’URL du fournisseur d’identité et collez l’URL de métadonnées du fournisseur d’identité copiée lors de l’étape 1. Cliquez sur « Sauvegarder les modifications ».

Dans l’onglet Identité et provisionnement, faites défiler vers le bas et copiez l’identifiant de l’espace de travail Workspace ID.

Dans Console d’administration Okta > Paramètres de connexion avancés, collez le Workspace ID pour identifier votre entreprise dans le champ Organization ID

Dans la section Credentials details, sélectionnez E-mail dans le menu déroulant proposant plusieurs Formats de nom d’utilisateur de l’application et cliquez sur « Terminé ».

Étape 3 : Affectez des utilisateurs et des groupes à Notion

Dans l’onglet Okta > Attributions, vous pouvez maintenant attribuer des utilisateurs et des groupes à Notion.

OneLogin

Pour en savoir plus, vous pouvez également consulter les étapes sur le site Web de OneLogin :

Remarque : si vous prévoyez de configurer le provisionnement avec le système SCIM, faites-le avant de configurer l’authentification unique SAML. Instructions pour configurer le provisionnement SCIM avec OneLogin →

Étape 1 : Créez une intégration d’application

Si vous n’avez pas encore configuré le provisionnement, accédez à Administration → Applications → Applications, cliquez sur le bouton Ajouter une application, trouvez Notion dans la zone de recherche et sélectionnez la version SAML 2.0 de Notion.

Cliquez sur Enregistrer.

Étape 2 : Créez une intégration SAML

Sinon, accédez à Applications → Applications et sélectionnez le connecteur d’applications Notion que vous avez déjà ajouté.

Accédez à l’onglet SSO et copiez la valeur de l’URL de l’émetteur. Collez-la dans un endroit où vous pourrez la récupérer plus tard.

Étape 3 : Paramètres SAML

Dans Notion, allez dans Paramètres et membres → Paramètres.

Dans la section Domaines de messagerie autorisés, supprimez tous les domaines.

Ensuite, cliquez sur le menu Identité et provisionnement.

Vérifiez un ou plusieurs domaines. Voir les instructions de vérification de domaine → Vérifier un domaine pour votre espace de travail.

En cliquant sur Activer l’authentification unique SAML, vous afficherez une fenêtre contextuelle Configuration SSO SAML, qui vous permettra de terminer la configuration.

La fenêtre contextuelle de configuration SSO SAML comporte deux sections. La première affiche l’URL de l’ACS (Assertion Consumer Service), que vous devrez recopier sur le portail de votre fournisseur d’identité (IDP). La deuxième section est le champ Informations sur le fournisseur d’identité, dans lequel vous devrez reporter l’URL du fournisseur d’identité, ou le XML des métadonnées du fournisseur d’identité.

Étape 4 : Configurez l’application Notion dans OneLogin

Copiez l’URL de l’ACS (Assertion Consumer Service) depuis Notion.

Revenez sur l’interface d’Administration de OneLogin.

Allez dans l’onglet Configuration du connecteur d’applications Notion que vous venez d’ajouter à votre compte OneLogin.

Depuis Notion, collez l’URL de l’ACS (Assertion Consumer Service) dans la zone de texte URL du consommateur.

Cliquez sur Enregistrer.

Revenez aux paramètres de modification de la configuration du SSO SAML de Notion.

Collez l’URL de l’émetteur que vous avez copiée vers l’URL OneLogin depuis l’onglet SSO dans la zone de texte URL du fournisseur d’identité. Assurez-vous que le bouton URL du fournisseur d’identité est sélectionné.

Rippling

Pour en savoir plus, nous vous conseillons de jeter un œil à la documentation officielle Rippling ici →

Configuration personnalisée SSO SAML

Si vous n'utilisez pas l’un des fournisseurs SAML pris en charge par Notion, vous pouvez également configurer votre fournisseur d’identité pour utiliser SAML avec Notion.

Étape 1 : Configurez votre fournisseur d’identité

Votre fournisseur d'identité doit prendre en charge la spécification SAML 2.0 pour être utilisé avec Notion.

Configurez l’URL ACS dans le champ URL Assertion Consumer Service (ACS) de Notion. Vous le trouverez dans

Paramètres→Identité et provisionnement→Modifier la configuration SSO SAML.Configurez

NameIDavecurn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress.De même, configurez

usernameavecurn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress.

Configurez

EntityIDavec https://notion.so/sso/saml. Vous le trouverez dansParamètres→Identité et provisionnement, en bas de la page.Configurez les attributs suivants :

emailAddress: adresse e‑mail d’un utilisateur. La plupart des fournisseurs d’identité définissent ce paramètre par défaut.(Facultatif)

firstName(Facultatif)

lastName(Facultatif)

profilePicture

Copiez l’URL des métadonnées ou le XML des métadonnées du fournisseur d’identité pour les étapes suivantes.

Étape 2 : configurer SAML dans Notion

Dans Notion, ouvrez

Paramètres→Identité et provisionnement.Ajoutez de nouveaux domaines de messagerie et suivez les instructions pour les vérifier. Il doit s'agir des domaines de messagerie de vos utilisateurs se connectant à Notion.

Dans les paramètres

Authentification unique (SSO) SAML, activez l’optionActiver l’authentification unique SAML. Cela ouvrira la fenêtre contextuelle Configuration de l’authentification unique SAML.Sous

Détails du fournisseur d'identité, saisissez l'URL des métadonnées ou le XML des métadonnées de votre fournisseur d'identité.Vérifiez que les champs

méthode de connexion,création automatique de compteetespaces de travail liéssont corrects.

Changer de fournisseur d’identité

Pour changer de fournisseur d’identité, accédez à Paramètres et membres dans la barre latérale de gauche → Identité et provisionnement → Modifier la configuration SSO SAML. Saisissez vos nouvelles informations, puis sélectionnez Enregistrer les modifications.

Lorsque vous passez à un nouveau fournisseur d’identité, suivez les conseils ci-dessous :

N’activez pas l’authentification unique (SSO) pendant la transition pour éviter de bloquer des utilisateurs.

Vérifiez que les adresses e-mail des utilisateurs chez le nouveau fournisseur d’identité correspondent à celles configurées dans Notion.

Note : le changement de fournisseur d’identité ne met pas fin aux sessions des utilisateurs et ne désactive pas ces derniers.

En cas d’erreurs pendant la configuration du SSO SAML, vérifiez que les métadonnées de votre fournisseur d’identité, les requêtes et les réponses XML du SAML correspondent aux schémas XSD du standard SAML. Vous pouvez utiliser l’outil en ligne : https://www.samltool.com/validate_xml.php.

Nous ne prenons pas en charge l’élément EntitiesDescriptor. S’il est présent dans les métadonnées de votre fournisseur d’identité, enlevez tout l’élément EntityDescriptor avec son contenu et réessayez.

Questions fréquentes

Pourquoi l’option « Activer l’authentification unique SAML » est-elle grisée ?

La raison la plus courante est que vous n’avez encore vérifié la propriété d’aucun domaine (soit aucun de vos domaines n’est répertorié dans la section de vérification des domaines de messagerie, soit le domaine concerné est en attente de vérification).

Pourquoi ne puis-je pas modifier les paramètres SSO SAML ?

La raison la plus courante est que vous tentez de modifier les domaines vérifiés ou la configuration SSO depuis un espace de travail lié (c’est-à-dire associé à une configuration SSO définie sur un autre espace de travail).

Dans les espaces de travail liés, tous les paramètres de gestion de domaine et de configuration SSO sont en lecture seule. Pour changer la configuration SSO SAML ou supprimer le lien entre l’espace de travail et la configuration SSO SAML, vous devez avoir accès à l’espace de travail principal. Le nom de l’espace principal est affiché en haut de l’onglet de paramètres Identité et provisionnement.

Pourquoi ai-je besoin de vérifier un domaine pour activer le SSO SAML ?

Nous demandons que la propriété du domaine de messagerie soit validée pour garantir que seul le propriétaire du domaine puisse personnaliser la façon dont ses utilisateurs se connectent à Notion.

Configurer un SSO n’est pas évident. Si besoin, voici quelques solutions à des problèmes courants :

Tentez d’utiliser une URL plutôt qu’un XML.

Testez le processus de configuration avec un compte de test avant de l’appliquer pour les utilisateurs.

Si aucune de ces options ne résout le problème, contactez notre service client à cette adresse :

Pourquoi dois-je supprimer les domaines dans le champ « Domaines de messagerie autorisés » avant de configurer le SSO SAML pour mon espace de travail ?

Si un utilisateur avec une adresse e‑mail dont le domaine est listé dans les « Domaines de messagerie autorisés » tente de se connecter à votre espace de travail, il pourra y accéder même s’il est inconnu de votre fournisseur d’identité. Pour garantir que seuls les utilisateurs provisionnés via votre fournisseur d’identité peuvent accéder à votre espace de travail via SSO SAML, il est nécessaire de désactiver cette fonction en supprimant tous les domaines de la liste « Domaines de messagerie autorisés ».

Puis-je me connecter à Notion même si mon fournisseur d’identité est indisponible ?

Oui, les propriétaires d’espace de travail peuvent se connecter avec leur adresse e‑mail, même si le SAML est imposé. Par la suite, un propriétaire d’espace de travail peut désactiver l’option Imposer SAML pour que les utilisateurs puissent de nouveau se connecter avec leur adresse e-mail.

Les photos de profil sont-elles transmises à Notion par le fournisseur d’identité ?

Oui, profilePhoto est un attribut personnalisé facultatif. Vous pouvez l’affecter à un attribut correspondant de votre fournisseur d’identité, à condition qu’il contienne l’URL d’une image. Si le champ profilePhoto est défini, cette image remplacera l’avatar dans Notion lorsque l’utilisateur se connecte via le SSO SAML.

Comment puis-je autoriser les administrateurs des autres espaces de travail de ma configuration SAML à créer de nouveaux espaces de travail ?

Uniquement les administrateurs de votre espace de travail principal peuvent créer des espaces de travail avec vos domaines vérifiés. Si vous souhaitez choisir un nouvel espace de travail principal dans votre configuration SAML, contactez notre service client (team@makenotion.com). L’ancien espace de travail principal deviendra un espace de travail lié.